Roadmap

Conheça um pouco dos nossos processos de Consultoria

- Kickoff

- Análise

- Mapeamento

- Solução

- Ganhos

- Investimento

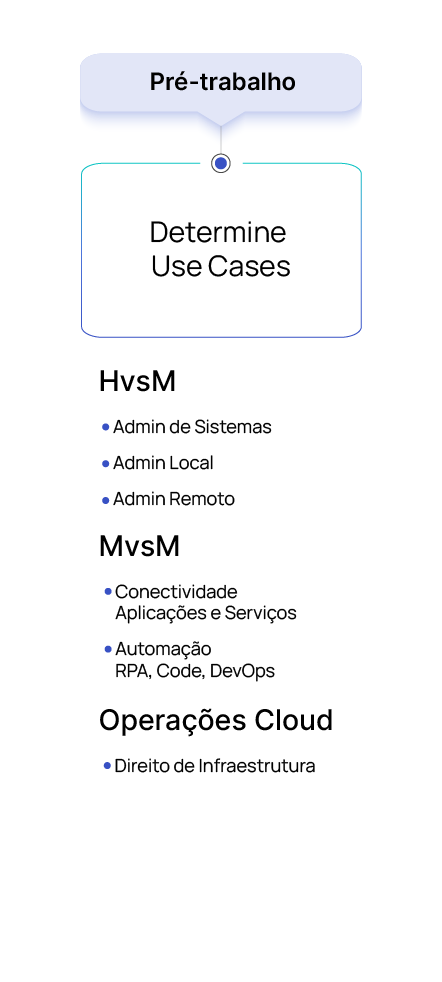

Entendimento da Demanda

Apresentações

Responsáveis

Metodologias

Visão Atual

Coleta de Informações

Dores

Identificar Problemas

Causas

Impactos

Responsáveis

Matriz

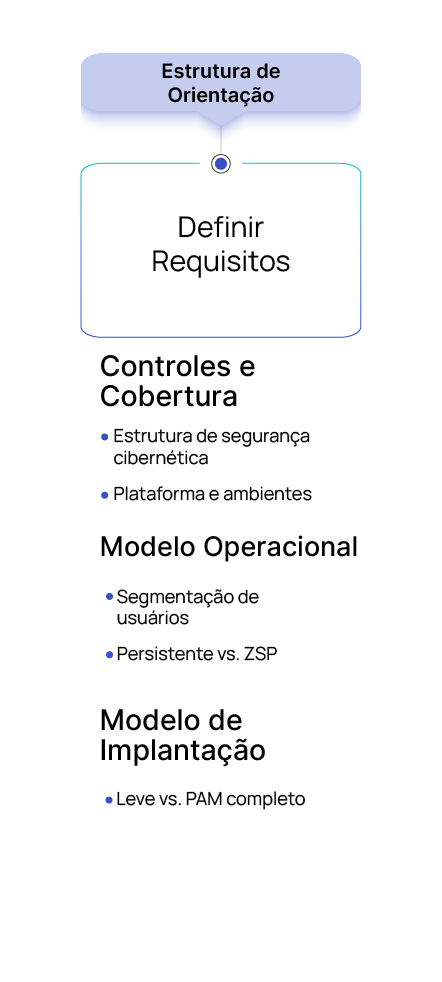

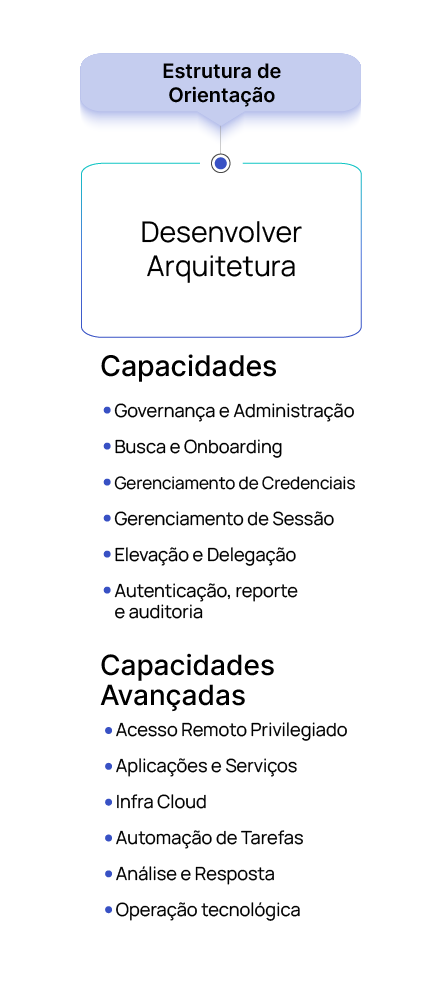

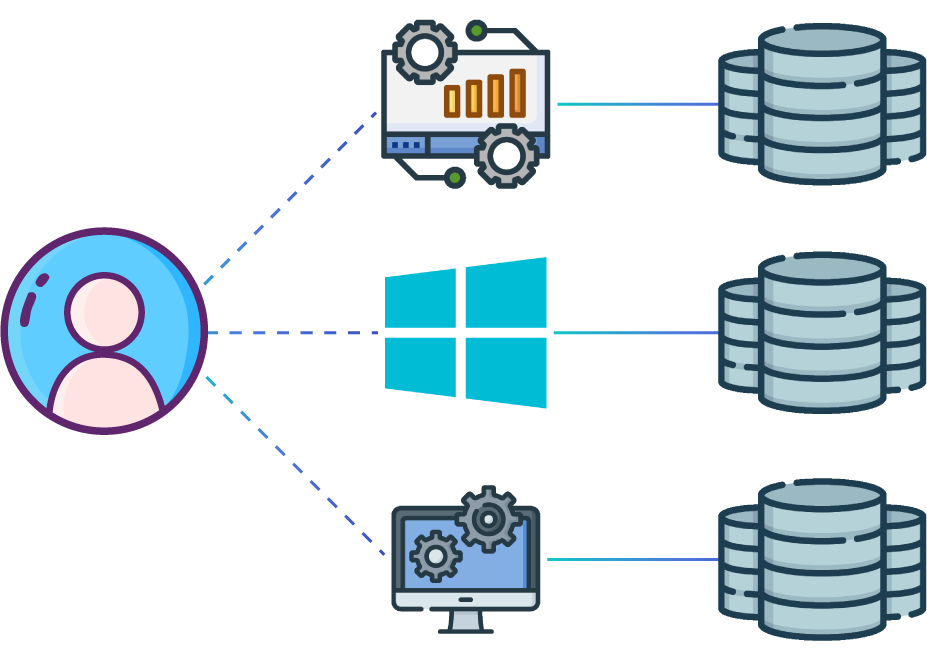

Arquitetura

Roadmap

Documentação

Diretrizes

Eficiência Operacional

Redução de Risco

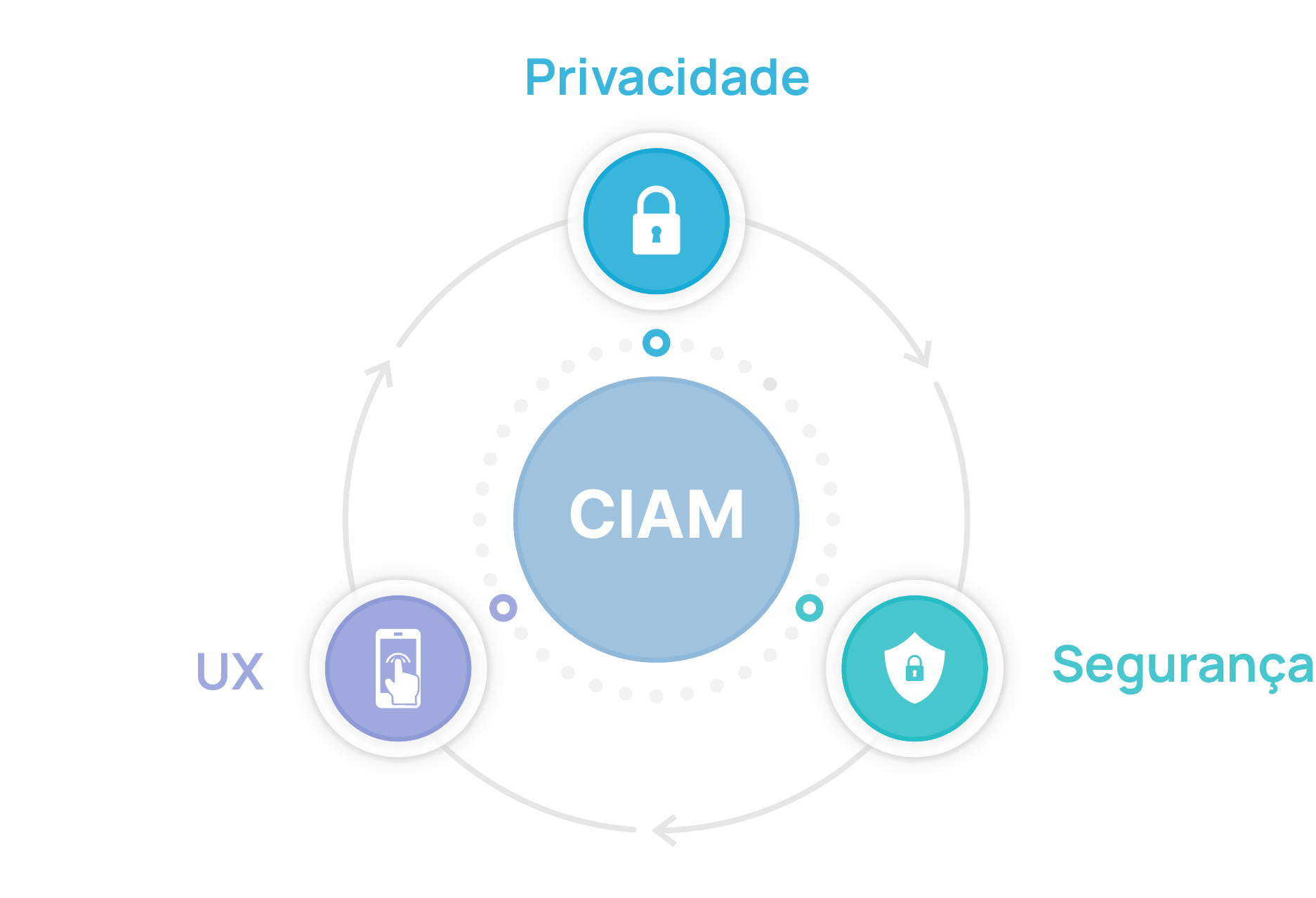

Segurança

Compliance

Ferramentas

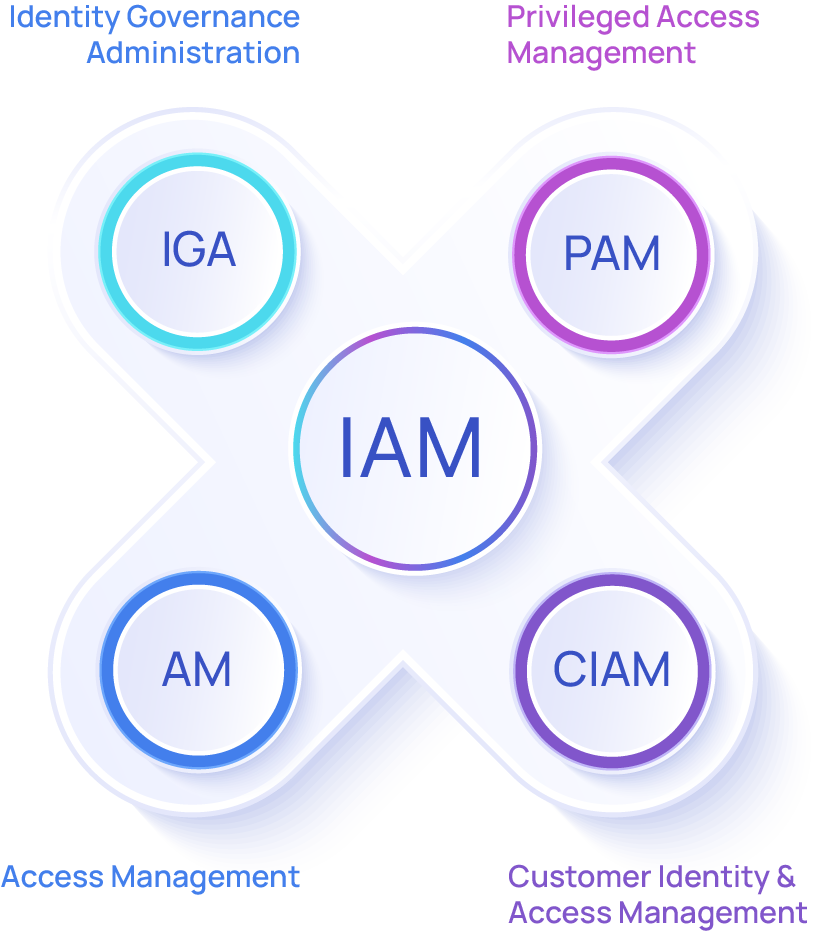

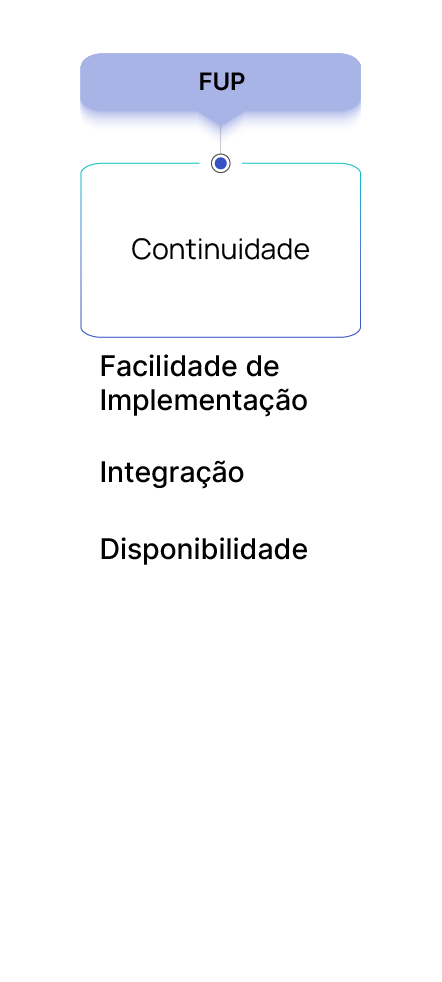

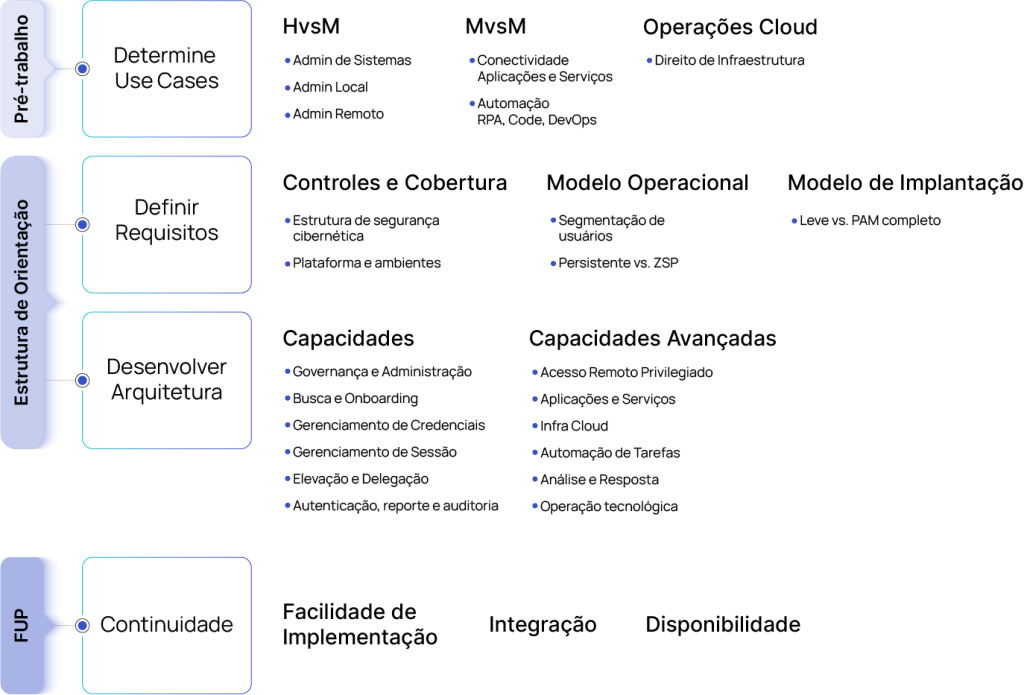

Framework

Metodologias

Treinamentos

Serviços

- Kickoff

- Análise

- Mapeamento

- Solução

- Ganhos

- Investimento